Investigadores de la Universidad ULM de Alemania han demostrado que los teléfonos con sistema operativo Android pueden transmitir los datos de usuario y contraseñas de cuentas de Google a través de redes Wi-Fi no protegidas.

En las pruebas se ha demostrado que se pueden extraer estos datos al conectarse a una red no protegida, permitiendo a posibles 'hackers' acceder a las cuentas de Google Calendar o Gmail.

Los 'smartphones' se están convirtiendo en dispositivos a través de los cuales los usuarios gestionan sus agendas, sus contactos y sus correos electrónicos. En los dispositivos Android, los usuarios tienen la posibilidad de utilizar todas estas herramientas a través de los servicios de Google.

Las investigaciones de los especialistas de la Universidad ULM han señalado que cuando los usuarios introducen su usuario y contraseña para servicios de Google en dispositivos Android, el sistema guarda un registro para que ese mismo nombre y contraseña sirva para otros sistemas y no requiera que el usuario lo introduzca constantemente. Los investigadores denominan a esta práctica 'authToken'.

Cuando se usan redes seguras para la conexión, HTTPS, los usuarios pueden usar este 'authToken' sin riesgo para identificarse en servicios de la red. El problema llega al conectarse a redes no seguras, HTTP. En este caso, los investigadores han descubierto que los teléfonos Android comparten los datos de 'authToken', que se envían en forma de un archivo codificado pero fácil de descifrar.

Los 'hackers' pueden utilizar estos datos para, después de descifrarlos, acceder a los servicios online de los usuarios con las claves conseguidas. El problema fundamental reside en que los 'authToken' no están vinculados a un equipo en concreto, por lo que se pueden utilizar en cualquiera. Los investigadores alemanes han asegurado que este tipo de ataques es muy similar al robo de 'cookies' que también se extendió hace algunos años.

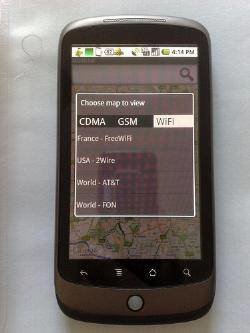

Las investigaciones de la Universidad ULM también han explicado que los 'hackers' podrían nombrar las redes Wi-Fi con nombres genéricos de compañías para intentar que los dispositivos Android se conecten sin pedir permiso. De esta manera, si un usuario se conecta en su hogar a una red con un nombre, y se señala que el dispositivo debe conectarse por defecto a esa red, si después encuentra otra con el mismo nombre se conectada.

Con esta estrategia, los 'hackers' podrían renombrar las redes Wi-Fi como lo hacen las operadoras con el fin de que los teléfonos se conecten sin pedir permiso y así poder extraer el 'authToken'.

Los investigadores han probado la resistencia a estos ataques en varias versiones de Android y han comprobado que el robo de 'authToken' se corrige en la versión 2.3.4 de Android. Por ello, recomiendan a los usuarios actualizar lo antes posible. Otra medida de precaución es retirar la opción de conectar y sincronizar automáticamente con redes Wi-Fi abiertas, gestionando personalmente cada conexión para evitar riesgos. Por último, recomiendan no abrir aplicaciones con 'authToken' en redes sin protección.

Los 'smartphones' se están convirtiendo en dispositivos a través de los cuales los usuarios gestionan sus agendas, sus contactos y sus correos electrónicos. En los dispositivos Android, los usuarios tienen la posibilidad de utilizar todas estas herramientas a través de los servicios de Google.

Las investigaciones de los especialistas de la Universidad ULM han señalado que cuando los usuarios introducen su usuario y contraseña para servicios de Google en dispositivos Android, el sistema guarda un registro para que ese mismo nombre y contraseña sirva para otros sistemas y no requiera que el usuario lo introduzca constantemente. Los investigadores denominan a esta práctica 'authToken'.

Cuando se usan redes seguras para la conexión, HTTPS, los usuarios pueden usar este 'authToken' sin riesgo para identificarse en servicios de la red. El problema llega al conectarse a redes no seguras, HTTP. En este caso, los investigadores han descubierto que los teléfonos Android comparten los datos de 'authToken', que se envían en forma de un archivo codificado pero fácil de descifrar.

Los 'hackers' pueden utilizar estos datos para, después de descifrarlos, acceder a los servicios online de los usuarios con las claves conseguidas. El problema fundamental reside en que los 'authToken' no están vinculados a un equipo en concreto, por lo que se pueden utilizar en cualquiera. Los investigadores alemanes han asegurado que este tipo de ataques es muy similar al robo de 'cookies' que también se extendió hace algunos años.

Las investigaciones de la Universidad ULM también han explicado que los 'hackers' podrían nombrar las redes Wi-Fi con nombres genéricos de compañías para intentar que los dispositivos Android se conecten sin pedir permiso. De esta manera, si un usuario se conecta en su hogar a una red con un nombre, y se señala que el dispositivo debe conectarse por defecto a esa red, si después encuentra otra con el mismo nombre se conectada.

Con esta estrategia, los 'hackers' podrían renombrar las redes Wi-Fi como lo hacen las operadoras con el fin de que los teléfonos se conecten sin pedir permiso y así poder extraer el 'authToken'.

Los investigadores han probado la resistencia a estos ataques en varias versiones de Android y han comprobado que el robo de 'authToken' se corrige en la versión 2.3.4 de Android. Por ello, recomiendan a los usuarios actualizar lo antes posible. Otra medida de precaución es retirar la opción de conectar y sincronizar automáticamente con redes Wi-Fi abiertas, gestionando personalmente cada conexión para evitar riesgos. Por último, recomiendan no abrir aplicaciones con 'authToken' en redes sin protección.